Marco A. Ruiz Martinez (*) |

David Oliva (**) |

Hace más de 8 siglos el Imperio de los Incas tuvo su centro de operación en el Cuzco (Perú) y sus gobernantes fueron denominados “Incas”. El territorio incaico tuvo una extensión que abarcó cerca 2 millones de kilómetros cuadrados entre el océano Pacífico y la selva amazónica, desde las cercanías de Pasto (Colombia) en el norte hasta el río Maule (Chile) por el sur, a todo este territorio se le denomino “Tahuantinsuyo”. La red de comunicaciones de aquellos tiempos debía cubrir toda esa extensión, tanto de norte a sur, como de este a oeste. La red de comunicación ocupó territorios de Venezuela, Ecuador, Perú, Bolivia, Chile y Argentina. En conjunto toda esta red comunicativa comprendió entre 30,000 y 50,000 kilómetros.

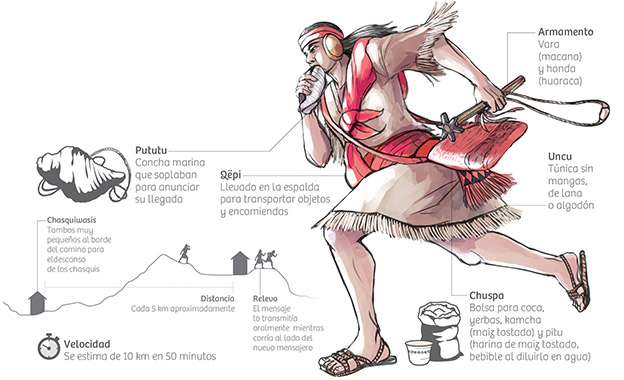

Durante la época incaica, su red de comunicaciones tuvo un desarrollo tecnológico insipiente e inusitado, se sirvieron de grandes atletas capaces de correr largas distancias de forma continua, con el objetivo de llevar y traer mensajes importantes de la nobleza o cumplir con un pedido del Inca, a estos personajes se les llamó “Chasquis”. Un mensaje llegaba en menos de 2 días entre Quito y Cuzco (2,932 Km de distancia), un chasqui corría una distancia de 600 km y luego era relevado por otro compañero, esto se repetía hasta que el mensaje llegara a su destino, es decir, transmitían la comunicación a manera de “posta” para franquear la Cordillera de los Andes.

Detrás de este sistema de comunicación Incaico, existió toda una ingeniería y mapeo de riesgos que tomaba precauciones para disminuir el riesgo de fallas de comunicación, y cumplimiento de las labores encomendadas, la cual estuvo basada en la organización de los siguientes elementos:

- El chasqui (jóvenes de 18 a 20 años seleccionados por su agilidad);

- La red de caminos, con sus puentes y escaleras; y

- Los tambos (refugios y centros de acopio de alimentos y vestido).

El sistema de envío de mensajes no podía estar desatendido bajo ninguna circunstancia, por lo cual, habían mínimamente 2 chasquis en cada tambo esperando algún mensaje real que llevar. Incluso el Imperio Incaico estableció los siguientes tres supuestos de infracción con respecto a su sistema de comunicaciones:

Infracciones

- Obstaculizar el paso del correo;

- Violar el secreto del mensaje; y

- Dar una noticia falsa.

La sanción por caer en cualquiera de estos tres supuestos de infracción, era la pena de muerte para aquel que la cometiese y ara aquellos que colaboraban a su comisión.

Lo anterior evidencia, que el Imperio Incaico ya contaba con un insipiente modelo de prevención de riesgos penales para el desarrollo de su sistema de comunicaciones, generando una cultura de cumplimiento dentro de todo el “Tahuantinsuyo”.

La red de comunicaciones incaica no estuvo disponible para todos, esta empresa era de propiedad gubernamental y su uso era restringido. Una de sus funciones fue que los chasquis pudieran transmitir los mensajes de interés estatal rápidamente y sin estorbos. Además sirvió para el transporte de alimentos. Y finalmente para que el inca o alguno de sus funcionarios pudieran transportarse sin restricción alguna a cumplir sus funciones.

Hoy en día en Sudamérica la tecnología nos ha llevado a un mundo de desarrollo y dinamismo para los negocios. Simplificó las tareas a través de softwares, mejoró la dinámica de trabajo entre las corporaciones y sus filiales internacionales, pero al mismo tiempo ha generado un mayor margen de riesgo para las empresas que han optado por incorporar tecnología en el seno de sus procesos.

Dando un ejemplo podemos hablar de la protección de datos, cada vez son más las empresas que monetizan a través de los datos que recogen mediante sus plataformas web o apps, por lo que el margen de riesgo se amplia, puesto que ahora deben contemplar un cumplimiento de índole jurídico-normativo y técnico-normativo, es decir, imagina una empresa de comercio electrónico, que recopila datos para realizar operaciones de marketing dirigido, o quizás tiene ideas más grandes y decide vender los datos a terceras empresas.

A raíz de esta práctica, recae sobre esta empresa el deber de mantener dicha información protegida frente a terceros, por un lado se debe contemplar la protección de los derechos ARCO de las personas sobre quienes recaiga el tratamiento de datos personales (se debe informar a los usuarios el tratamiento que se darán a sus datos personales y se les debe permitir acceder, rectificar, cancelar u oponerse a dicho tratamiento), al igual que la incorporación de mecanismos técnicos dirigidos a brindar medidas de seguridad eficientes conforme a las prácticas de la seguridad de la información (ya no solo informática).

Para lograr esto no basta con el simple cumplimiento de sus normativas de protección de datos ni de una certificación ISO 27001, sino de generar cultura de ciberseguridad dentro de las empresas, esta cultura debería ser transversal pudiendo cubrir aspectos relativos a la lógica en cómo se manejan los puestos jerárquicos y toda persona que trabaje dentro de la institución, es decir ¿Cuántas empresas manejan bases de datos compartidas con los empleados? pero ¿cuántas de estas empresas manejan un reglamento de uso de tecnología?

Dando un ejemplo práctico: imagina una empresa que protege los datos con “firewalls” y realiza tratamientos de datos conforme a ley, pero permite que los pasantes lleven su propio USB dando entrada directa a filtración de información o que se infecten con virus las computadoras.

La tecnología está en constante innovación y ello conlleva a que el riesgo también crezca de formas que ni la normativa ni los protocolos de seguridad puedan aminorar el riesgo, un claro ejemplo son los sucesos del año pasado relativos al “Ransomware WannaCry”, mediante el cual grandes corporaciones tuvieron sus datos encriptados durante varias horas, algo sin precedentes y que ni las empresas con mejor Compliance tecnológico pudieron prevenir.

A modo de conclusión y reflexiva solo puedo decir que el Compliance tecnológico abarca tres esferas:

- La primera relativa a la norma, un cumplimiento sobre la legislación de tics (protección de datos, propiedad intelectual, sociedad de la información);

- La segunda esfera relativa al cumplimiento de la seguridad de la información (seguridad informática, protocolos de seguridad, normas ISOs, entre otros); y

- La tercera – quizás la más difícil- es la cultura de seguridad de la información (es cambiar la mentalidad dentro de las corporaciones y comprender la necesidad de proteger los intangibles tecnológicos de las empresas pero no por un cumplimiento obligatorio sino porque es parte de la lógica con la que se maneja el personal de la empresa).

Antes estos tres supuestos, es indispensable que las normativas correspondientes a la responsabilidad penal de las personas jurídicas en Sudamérica, corran a la par de los avances tecnológicos y tomen en cuenta la implantación de un programa de compliance tecnológico y el actuar diligente de las organizaciones frente al proceder de sus dependientes para eximirlas de responsabilidad penal por los ciberdelitos que estos puedan cometer.

Es un gran paso para los pueblos Sudamericanos reconocernos como responsables del desarrollo de nuestro futuro, y tomar con ambas manos las riendas de los avances tecnológicos y las normas jurídicas que nos ayuden a delimitar responsabilidades y dejar que las tecnologías nos sirvan para el crecimiento de nuestros pueblos al igual que lo hizo el Imperio Incaico hace más de 800 años en este mismo territorio.

(*) Abogado por la Universidad de Lima. Máster de Derecho Internacional de los Negocios (LLM) por ESADE Business & Law School – Barcelona. Con ejercicio de la profesión en Europa y Sudamérica, experto en Corporate Compliance. Docente del Diplomado de Compliance Corporativo de la Escuela de Postgrado de la Universidad ESAN. Investigador y conferencista en implementación de Modelos de Gestión anti-soborno, e implementación de Modelos de Compliance de acuerdo a la Ley 30424, Ley que regula la responsabilidad administrativa de las personas jurídicas. Director de Corporate Compliance, Operaciones y Proyectos en Escudo Azul, y miembro de la Asociación Peruana de Ética y Compliance.

(**) Magister en Derecho de Nuevas Tecnologías por ESADE Law School (Barcelona- España). Abogado de Propiedad Intelectual y Tecnología en Wayar & von Borries Abogados S.C (Santa Cruz- Bolivia). Cuenta con experiencia asesorando empresas de innovación tecnológica.